Prevención de fuga de datos (DLP)

¿Cómo funciona?

- Todo archivo que sale del equipo, por cualquier medio posible, es interceptado y analizado.

- Si se determina que ese archivo es confidencial, que cumple los criterios que hemos establecido para que lo sea, se aplicará una directiva, pudiendo: bloquear, permitir, registrar o justificar.

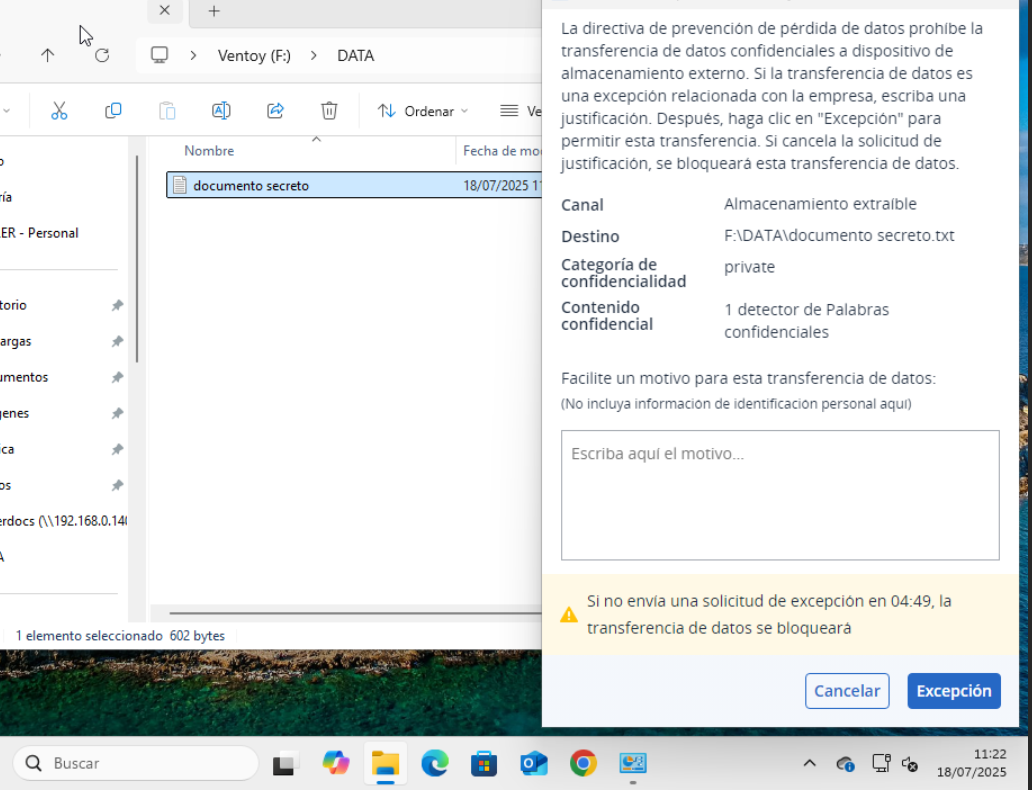

En la imagen de la derecha, el usuario ha intentado sacar un documento a través de un lapiz USB.

El documento ha sido analizado, se ha determinado que es confidencial, y al usuario se le pide que justifique el motivo por el cual está sacando esa información de la empresa. Si no introduce una causa, se cancela, y haga lo que haga quedará registrado.

PROTEGE LA INFORMACIÓN DE TU EMPRESA

Nuestro equipo técnico y comercial, analizarán tu caso y te propondrán la mejor implementación posible de la solución.

BLOQUEAR DISPOSITIVOS NO ES SUFICIENTE

Nuestra solución intercepta fugas de información a través de internet: correo electrónico, almacenamiento en la nube, correo web, ftp, smtp, https y practicamente cualquier manera de sacar el archivo del PC, incluida la impresión.

NO ES SOLO CUESTIÓN DE CONFIANZA

El empleado más fiable del mundo puede tener el equipo infectado y la información puede estar siendo sustraida de manera silenciosa, o puede cometer el error de poner un archivo en la carpeta compartida equivocada.

CUMPLIMENTO Y CALIDAD

Añadir una capa de seguridad extra, nos lleva a un mejor cumplimiento normativo, interesante para todas las empresas por la GDPR y especialmente interesante para aquellas que manejen datos personales sensibles. También supone una mejora de calidad.

PODER DISUASORIO

La eficacia de la solución depende de su implementación y configuración, sin embargo, en cuanto el usuario vea que se analiza cada documento, no se va a arriesgar. Conviene incluso informarles de que todo queda registrado.

DETECTORES DE CONTENIDO

Cuando el documento es interceptado, la aplicación lo va a «leer» en busca de coincidencias con los detectores de contenido establecidos, hay 4 tipos: diccionarios, extensión de fichero, patrones y combinaciones de las anteriores.

DIRECTIVAS

En ellas establecemos «lo que se hace» cuando se determina que el documento interceptado es confidencial. Permiten hilar muy fino, estableciendo quién puede enviar, a quién puede enviar, por qué medio, y que hacer: bloquear, permitir, registrar o justificar.

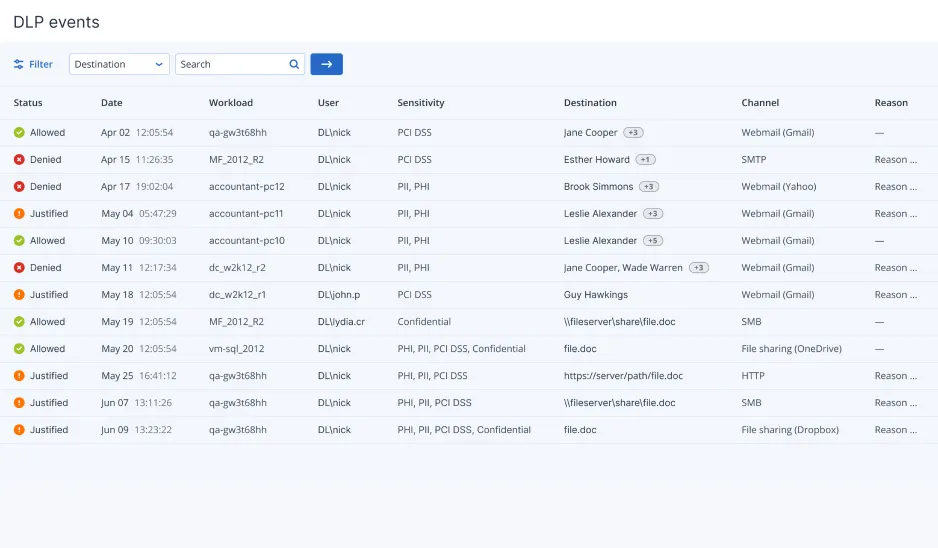

EL REGISTRO DE EVENTOS

En las directivas podemos establecer que queden registradas las salidas de información confidencial.

La fecha, la hora, el equipo desde el que se intentó la transferencia y el usuario, qué archivo, por qué medio, la justificación que aporta el usuario para esa transferencia, …

Contamos con un buscador y un filtro para localizar rapidamente transferencias concretas.

Además de este listado, contamos con un dashboard.